Me he encontrado el caso que para tener un buzón común y carpetas de un grupo de usuarios se estaba creando en el Exchange/AD un usuario (Ejemplo usuario: DeptInformática) y luego se estaban dando permisos "Manage Send As Permission..." a todos los usuarios que lo necesitaban.

Este usuario nunca se usará como tal (no hará logon), y si tenemos bien montado el AD, estará expuesto a las políticas de seguridad de caducidades de contraseña, obligatoriedad a cambiar la contraseña, informes de usuarios sin acceder desde hace X tiempo, etc ....

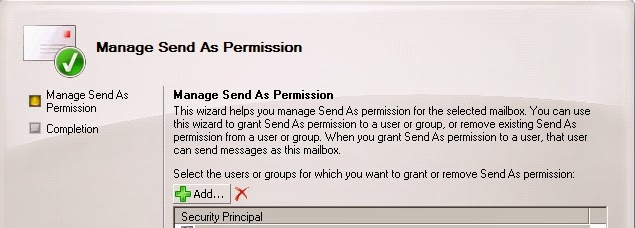

Un ejemplo de como se estaba haciendo hasta el momento sería que una vez seleccionado un usuario del AD, en este caso "Informes", se va a la consola del Exchange y con el botón derecho accederemos a lo siguiente:

No es una opción demasiado elegante y luego los emails te llegan como reenviados.

La nueva opción que propongo sería creando un grupo de distribución en el AD (no un usuario, y dando permisos a los usuarios que deban usarlo.

Ejecutar "dsa.msc", creamos el grupo:

Añadimos los usuarios

Las siguientes opciones será usando PowerShell.

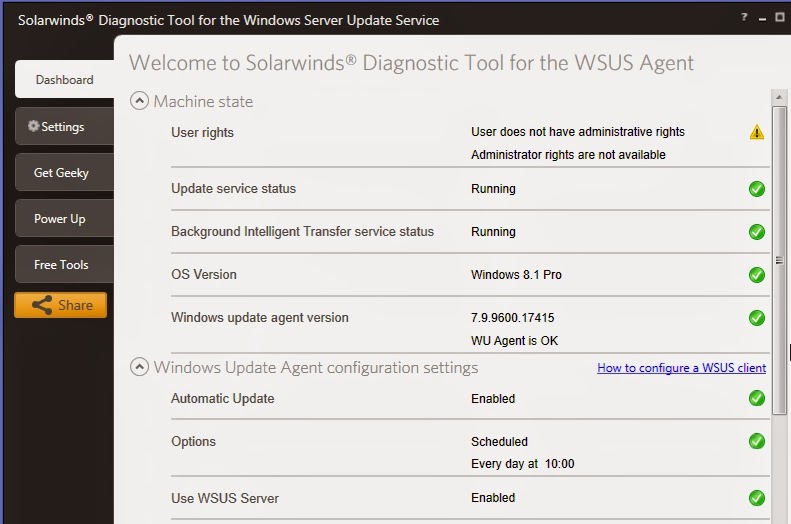

Muy importante, arrancar el PS como administrador, sino indicará que no conoce los comandos:

Para asegurar que no vamos a tener problemas con los comandos deberías hacer las siguientes importaciones:

# Import the ActiveDirectory cmdlets

Import-Module ActiveDirectory

# Import the Exchang cmdlets

Add-PSSnapin

Microsoft.Exchange.Management.PowerShell.Admin

Si da algún problema cuando se ejecuten los siguientes usuarios es que estás en el servidor que no tiene el Rol que modifica estos parámetros.

Opción A:

Add-AdPermission "GrupoDistribuciónCorreo" -user "UsuarioAD_SendAS" -AccessRights extendedright -extendedrights "send as"

Set-DistributionGroup

-Identity"GrupoDistribuciónCorreo" -GrantSendOnBehalfTo

Ejemplo:

Ejemplo:

Add-AdPermission

"Depto Informática" -user "Bill Gates" -AccessRights extendedright

-extendedrights "send as"

Opción B:

Opción B:

Get-DistributionGroup "Depto Informática" | Add-AdPermission -ExtendedRights Send-As -User "Bill Gates" -AccessRights ExtendedRight

Set-DistributionGroup

-Identity "Depto Informática" -GrantSendOnBehalfTo Bill.Gates

Opción C:

Add-ADPermissions -Identity <Distribution Group> -User <User\Security Group> -ExtendedRigths Send-As

Probado Exchange 2007, la información es posible que sea válida para versiones superiores.

GoN. mayo 2015 v2